На страницах нашего сайта мы уже неоднократно писали о различных рода вирусах, «дырах» в системе безопасности и о том, как с ними справиться. И если раньше все подобные сообщения касались, по большей части, приложений и разного рода программного обеспечения, то новая уязвимость, обнаруженная командой AdaptiveMobile Security, куда страшнее. Она работает благодаря эксплойту, использующему ресурсы СИМ-карты и позволяет получить нарушителям доступ к массе параметров смартфона.

Оказывается, что взломать смартфон можно и посредством обычной СИМ-карты

Как взломать смартфон при помощи SIM-карты

Обнаруженный эксплойт получил название Simjacker и он работает посредством доступа к среде SIMalliance Toolbox Browser (S@T Browser). Если объяснить простыми словами, то S@T Browser используется для работы СИМ-карт и входит в состав SIM Tool Kit (STK), среды для настройки работы карточек. Причем если вы думаете, что обезопасить себя можно, перейдя с обычной СИМ-карты на eSIM, то вы ошибаетесь. SIM Tool Kit используется и при разработке eSIM для того, чтобы обеспечить единую «среду» функционирования СИМ-карт обоих видов и во избежание несовместимости компонентов. Зато СИМ-карта не нужна для того, чтобы подписаться на наш Телеграм-канал. Он доступен с любых устройств, подключенных к интернету.

Это интересно: Новая функция Android 10 — находка для шпиона

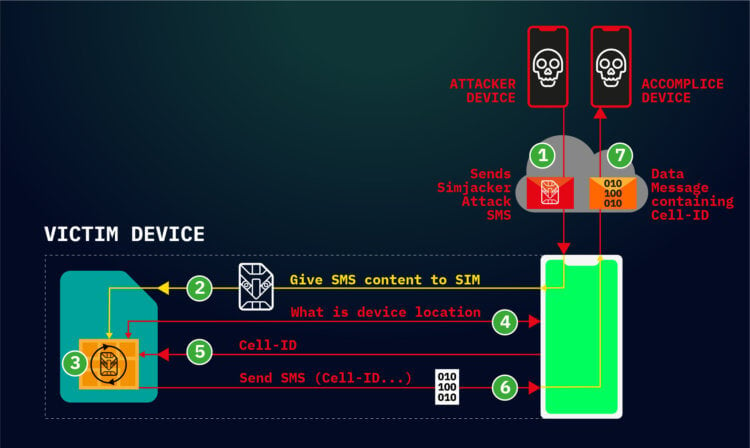

Правда, поддаваться панике прямо сейчас не стоит. Simjacker работает посредством команд, отправляемых на устройство в виде СМС-сообщений. Поэтому, если вы не получали или не читали подозрительные сообщения с неизвестных номеров, то пока-что вы можете не переживать. Тем не менее, Simjacker позволяет узнать злоумышленникам целый рад параметров: IMEI смартфона, его фактическое местонахождение, язык системы устройства и уровень заряда батареи. Но и это еще не все. После запуска работы Simjacker, хакеры могут отправлять сообщения и совершать звонки, а также загружать вредоносные программы через посещение веб-страниц в браузере.

Сообщения содержат скрытый пакет инструкций Sim Toolkit, который взаимодействует с браузером S@T. Это приложение, находящееся на SIM-карте, а не на самом телефоне. Таким образом, ни одна из существующих программ по обеспечению безопасности Android или iOS не может блокировать атаку. — заявил Райан Уитвэм, специалист по системе безопасности, в своем сообщении на портале ExtremeTech.

Согласно сообщениям специалистов, уязвимость не зависит от софта самого устройства. Все дело в СИМ-карте и даже смартфоны самых крупных игроков рынка мобильной техники вроде Apple, Samsung, Google и Huawei не застрахованы от возможных атак.

Схема работы эксплойта

Что сделать, чтобы обезопасить себя?

Сейчас данных о том, что делать с обнаруженной угрозой нет, но группа AdaptiveMobile Security, обнаружившая SimJacker, сообщила о результатах своей работы компаниям GSM Аssociation (GSMA) и SIMalliance, потому что эти две ассоциации имеют отношение к более, чем 80% рынка производимых СИМ-карт. Всю информацию о SimJacker эксперты в области системы безопасности обещают раскрыть в октябре 2019 года после тщательного расследования. Но уже сейчас специалисты призывают производителей модифицировать принципы работы СИМ-карт, которые устарели и не меняли свою спецификацию с 2009 года.