Двухфакторная аутентификация, несмотря на неудобство ее прохождения, — это необходимость, которой ни в коем случае нельзя пренебрегать. Она позволяет быть уверенным, что никто не войдет в ваш аккаунт без вашего ведома, даже если вы используете не самый сложный пароль. Вот только, как выяснили исследователи антивирусной компании ESET, далеко не всегда двухфакторная аутентификация является гарантией защиты учетной записи, поскольку некоторые приложения научились легко и просто ее обходить.

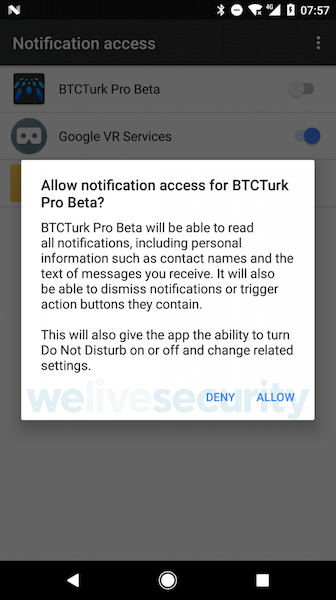

Приложения, о которых идет речь, распространяются посредством Google Play, что потенциально увеличивает масштаб поражения. В основном это фальшивые приложения турецких криптобирж вроде BTCTurk, BTCTurk Beta и BTCTurk Pro Beta.

Вредоносные приложения из Google Play

После установки приложение предлагает пользователям ввести свои логин и пароль для входа на биржу. Однако, как и следовало ожидать, легитимная страница авторизации подменяется фишинговой, которая отправляет учетные данные злоумышленникам.

Поскольку с недавних пор Google запрещает приложениям сторонних разработчиков получать доступ к звонкам и SMS, а значит, фишинговые программы не в силах просто прочесть входящее сообщение с кодом авторизации, мошенники придумали другое, более хитрое решение. Они научили приложение запрашивать доступ к системе уведомлений, из которых приложение копировало уникальный код двухфакторной аутентификации и передавало его им.

Казалось бы, какое нам может быть дело до турецких мошенников, ведь в круг наших интересов точно не входят их местные криптобиржи. Но, подумайте сами, если одни смогли обойти 2FA, смогут и другие. И уж всем нам точно будет не до смеха, когда учетные данные от наших криптовалютных кошельков, адресов электронной почты и банковских счетов попадут в руки мошенников.

Bluetooth-токен для 2FA

Несмотря на легкость, с которой мошенники получали код авторизации, это отнюдь не делает двухфакторную аутентификацию бесполезной. К примеру, обмануть Bluetooth-токены аналогичным способом по-прежнему нельзя. А, учитывая, что теперь их роль могут исполнять сами смартфоны под управлением Android, которые позволяют проходить авторизацию только в пределах зоны действия беспроводного соединения, еще никогда защита учетных записей не была настолько удобной и эффективной.

Подписка на наш канал в Яндекс.Дзен открывает доступ к интересным новостям и полезным инструкциям, которых нет на сайте.