Некоторое время назад эксперты обнаружили в пакете OpenSSL, использующемся для шифрования данных, критическую ошибку. Суть заключается в следующем: когда клиентское приложение связано с сервером, оно периодически отправляет на него запросы, чтобы убедиться в том, что соединение по-прежнему не разорвано. Эта функция называется «Heartbeet», или по-нашему «сердцебиение». В ответ на такой запрос, сервер отправляет некоторый пакет данных клиенту. Но, как оказалось, некоторые версии библиотеки OpenSSL, установленные на серверах, удовлетворяют даже некорректные клиентские запросы, и высылают в ответ фрагмент из оперативной памяти объемом до 64 кбайт. Отсюда название ошибки – «Heartbleed» («кровоточащее сердце»).

В таком фрагменте памяти, само собой, могут находиться данные вовсе не предназначенные клиентской стороне. Например, логины и пароли пользователей, недавно подключавшихся к серверу, или ключ шифрования, использующийся для шифрования соединений.

Эксперт в вопросах криптографии Брюс Шнайер написал о найденной ошибке буквально следующее:

«Катастрофа — вот верное слово. По шкале от 1 до 10 — это 11»

Специалисты также заявляют, что и Android-устройства подвержены этой уязвимости. Но у нас есть возможность проверить наши аппараты, компания Lookout, занимающаяся мобильной безопасностью, выпустила приложение Heartbleed Detector, которое сообщит вам, есть ли угроза конкретно для вашего устройства. К счастью, приложение бесплатное, так что скачавшим не грозит установка пустышки за 4 доллара, как некоторым.

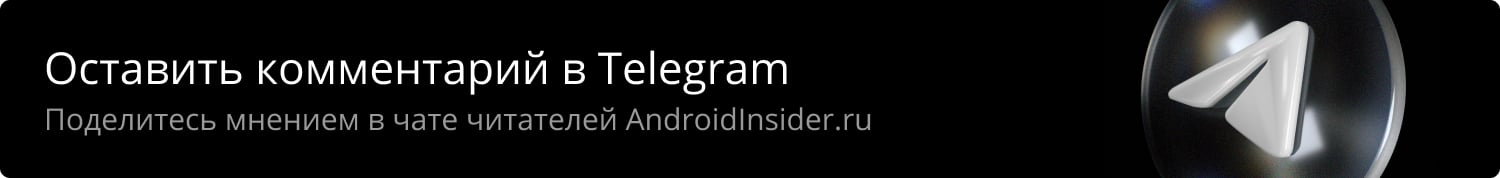

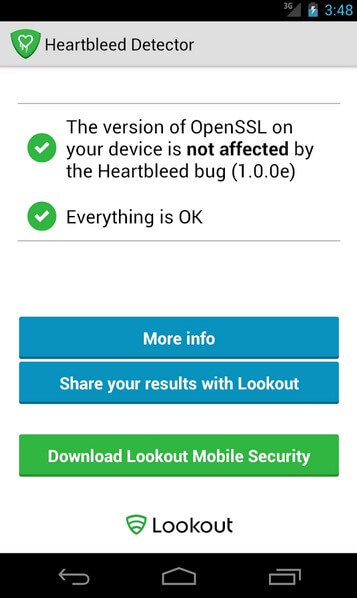

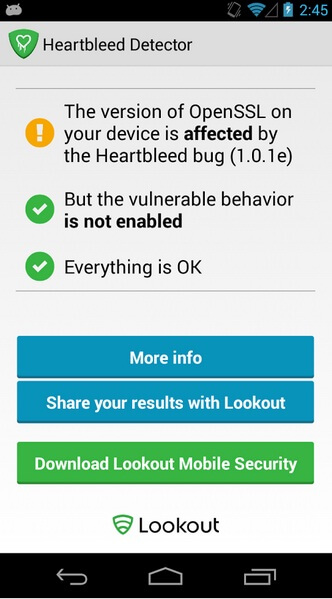

Впрочем, приложение и не отличается широким функционалом. Оно только проверит версию OpenSSL вашего гаджета и, если это версия, содержащая ошибку, — cообщит, включен ли Heartbleed. Иными словами, у приложения есть три варианта, как оно может выглядеть: либо ваша версия пакета шифрования не содержит ошибку, либо содержит, но уязвимость не активна, либо «все плохо, хватайся за голову, бегай, размахивай руками и кричи».

В случае, если устройство под угрозой, приложение не сможет предложить вам решение, как и не скажет, посещали ли вы сайты или использовали ли приложения, работающие на забагованной версии OpenSSL.

Прежде чем начать ускоренное поседение, волнуясь за конфиденциальность своих данных, стоит узнать, что Google заверила, что Android имеет иммунитет к Heartbleed, кроме версии 4.1.1, патч для которой в настоящее время распространяется Android-партнерам. Так что если ваш смартфон работает именно на этой версии ОС, стоит периодически проверять обновления. Но, опять же, спокойствие, только спокойствие. Ведь сама Lookout сообщает, что до сих пор не нашла ни единого случая использования уязвимости на мобильных устройствах.

Тем не менее, осведомлен – значит вооружен. А вы проверили свои устройства? Какие результаты?

- Приложение: Heartbleed Detector

- Разработчик: Lookout Mobile Security

- Категория: Инструменты

- Версия: 1.0

- Цена: Бесплатно

- Скачать: Google Play